Берем на вооружение.

N0F1L3

Стилер со столь труднопроизносимым названием активно продавался в Сети до тех пор, пока автором не заинтересовались суровые люди в погонах. Первая версия троянчика была написана на .NET, вторая, названная N0F1L3v2, — на С#. Трой специализировался на хищении паролей из браузеров Chrome, Opera, Yandex, Torch, Amiga, Cometa и Orbitum.

Так продавался N0F1L3

Стилер был выставлен на продажу сразу на нескольких форумах по весьма скромной цене, причем в двух версиях: за 15 и 45 долларов соответственно. Исходники автор сливал за 600 долларов. Первый релиз требовал для работы .NET 2.0, таскал с собой библиотечку sqlite3.dll и дропал на диск нужный файл этой либы в соответствии с разрядностью винды. Украденные пароли он сохранял в текстовый файл с HTML-разметкой прямо на зараженной машине, а затем заливал его на сервер.

Вторая версия отличалась от первой отсутствием зависимостей, благодаря чему теоретически могла работать на чистой системе. Кроме того, она научилась тырить инфу из Firefox, чего первая модификация N0F1L3 так и не осилила. Стилер собирал из браузеров куки, данные автозаполнения форм и пароли, копировал с рабочего стола файлы с расширениями .doc, .docx, .txt и .log. Из популярного FTP-клиента FileZilla он угонял файлы filezilla_recentservers.xmlи filezilla_sitemanager.xml. Также трой пытался украсть криптокошельки BTC, BCN, DSH, ETH, LTC, XMR, ZEC, после чего распихивал все это богатство по локальным папкам и выгружал на управляющий сервак в виде архива.

Админка N0F1L3

N0F1L3 оборудован написанной на PHP админкой, в которой можно посмотреть статистику трояна и его логи. Автор не просто продавал стилер, а еще и предлагал анонимусам другие связанные с ним коммерческие услуги:

обновления, добавление поддержки других браузеров и решение всевозможных технических проблем. Неудивительно, что вскоре доброжелатели стали активно перепродавать N0F1L3 на множестве популярных и не очень площадок, а после того, как у автора начались проблемы с законом, стилер и вовсе выложили в паблик. Исходники и билды этого трояна различной степени свежести можно отыскать на тематических бордах и сегодня.

Методы обнаружения

Все версии N0F1L3 и его многочисленные модификации отлично палятся антивирусами, но, если ты, юзернейм, принципиально не пользуешься таковыми, выявить присутствие стилера в системе совсем не сложно. Более ранняя модификация троя сохраняет украденное в файлик %LOCALAPPDATA%\f.txt, его наличие точно укажет тебе на факт заражения. N0F1L3v2 создает в %TEMP% папки с говорящими именами Browsers, Wallets, Files и Directory, в первой обычно лежат файлы с вытащенной из браузеров инфой — Passwords.txt, Cookie.txt, CC.txt и Autofill.txt. Прятаться в системе N0F1L3 не умеет, так что спалить его — дело техники.

Kratos

Еще один «стилак-форте» того же самого автора, названный не то в честь титана из греческой мифологии, не то в честь героя игрушки God of War, что более вероятно. Трой был практически полностью переписан на С++, правда значительная часть функций в его коде начинается с антиотладочной вставки на ассемблере, проверяющей состояние поля BeingDebugged в структуре PEB. Эта структура создается в памяти процесса при его запуске и содержит информацию об окружении, загруженных модулях, а также прочие полезные данные. По смещению byte ptr [rax+2] в этой структуре находится флаг, позволяющий определить, что процесс трояна запущен под дебаггером, и завершить его.

Админка Kratos

Админка Kratos

Kratos использует админку, в целом аналогичную N0F1L3 (разве что дефолтная фоновая картинка не такая няшная). Сам разработчик продавал свое творение за 5000 рублей, но на всем известных площадках быстро отыскались анонимусы, готовые уступить билды за 1500 и даже чуть дешевле — за лайк, симпу, отзыв или плюсик в репу. А после деанона автора и последовавших за этим печальных событий стилер появился в паблике и вовсе бесплатно. В результате Kratos расползся по этим вашим интернетам, как тараканы по студенческой общаге, периодически вылезая из укромных щелей то там, то тут. Дуст оказался неэффективен, такое можно выжечь только напалмом.

Методы обнаружения

Антивирусы вычисляют этого трояна на раз-два. Определить присутствие «Кратоса» в системе можно по наличию в %TEMP% тех же самых папок, что и у N0F1L3, разве что к ним добавились директории Telegram и Steam с вполне очевидным содержимым.

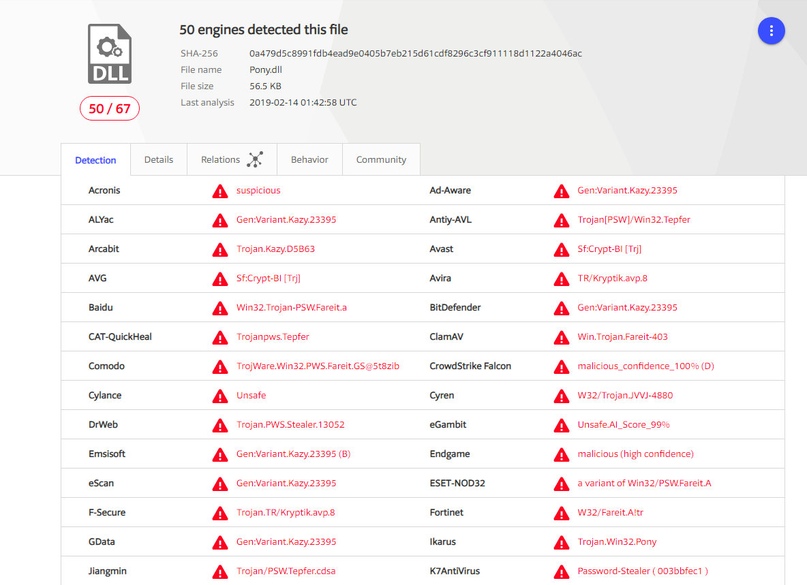

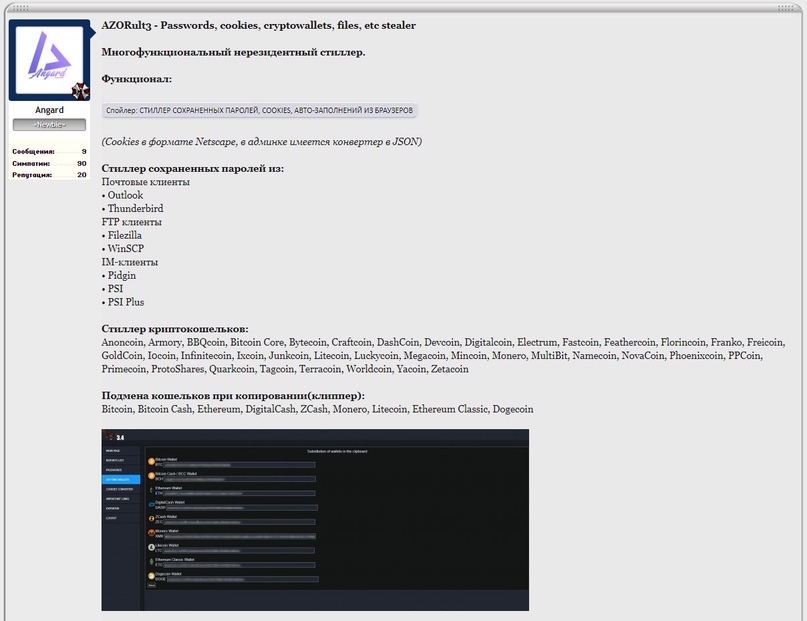

AZORult

Так называется широко известный в узких кругах коммерческий стилер, обладающий впечатляющим набором функциональных возможностей. Трой умеет красть сохраненные пароли, данные форм и кукисы из 33 различных браузеров, названия доброй половины которых я впервые увидел в рекламном описании этого самого стилера. В админке трояна имеется специальный конвертер, позволяющий просматривать содержимое файлов cookies в формате JSON.

Админка AZORult

AZORult может вытаскивать пароли из почтовых клиентов Outlook и Thunderbird, FTP-клиентов FileZilla и WinSCP, IM-клиентов Pidgin и Psi/Psi+. Из Skype он способен скопировать переписку, из Telegram — идентификаторы сессий, из клиента Steam — файлы ssfn и vdf. Список криптовалют, кошельки которых в состоянии украсть AZORult, весьма внушителен:

он насчитывает 38 наименований (примерно половина из которых лично мне тоже ни о чем не говорит).

Среди возможностей стилера не только банальности вроде создания скриншотов — он еще знает, как искать на зараженной машине файлы по имени, размеру или маске с рекурсивным обходом вложенных директорий, в состоянии собирать информацию о программном окружении и аппаратной конфигурации (включая геолокацию, список установленных приложений и работающих процессов), а также скачивать и запускать с управляющего сервера заданный файл. Трой имеет функцию автоматического самоудаления после отправки отчета, если она включена в админке, и способен работать с серверами, если они используют .bit-домен. Исполняемый файл в несжатом виде занимает порядка 110 Кбайт, а под упаковщиком легко сокращается до 40. Такой вот комбайн по цене 100 долларов.

Так продают AZORult

В прошлом году автор выкатил обновление трояна, позволяющее упаковывать стилер в документ Word или Excel, при попытке открыть который происходит заражение. А в начале уже этого года фиксировались случаи распространения стилера под видом утилиты Google Update, подписанной, что характерно, валидным сертификатом.

Методы обнаружения

Под капотом у AZORult можно обнаружить много интересного. Имя управляющего сервера хранится в теле стилера в зашифрованном виде, для шифрования используется Base64 с произвольным словарем и RC4, ключ которого автор также захардкодил. Для соединения с сервером AZORult использует сокеты, при этом отправляемые на сервак данные и получаемые ответы поксорены. Архитектурно стилер состоит из нескольких функциональных модулей, которые включаются согласно полученному из админки конфигу.

Поскольку на просторах интернета широко распространены билдеры для AZORult, да и перепаковывают его с завидной регулярностью, антивирусы палят далеко не все его образцы. Однако у трояна есть один характерный признак:

скачанные и необходимые для работы библиотеки он хранит в папке %appdata%\1Mo\, факт создания которой можно считать одним из верных признаков заражения.

N0F1L3

Стилер со столь труднопроизносимым названием активно продавался в Сети до тех пор, пока автором не заинтересовались суровые люди в погонах. Первая версия троянчика была написана на .NET, вторая, названная N0F1L3v2, — на С#. Трой специализировался на хищении паролей из браузеров Chrome, Opera, Yandex, Torch, Amiga, Cometa и Orbitum.

Стилер был выставлен на продажу сразу на нескольких форумах по весьма скромной цене, причем в двух версиях: за 15 и 45 долларов соответственно. Исходники автор сливал за 600 долларов. Первый релиз требовал для работы .NET 2.0, таскал с собой библиотечку sqlite3.dll и дропал на диск нужный файл этой либы в соответствии с разрядностью винды. Украденные пароли он сохранял в текстовый файл с HTML-разметкой прямо на зараженной машине, а затем заливал его на сервер.

Вторая версия отличалась от первой отсутствием зависимостей, благодаря чему теоретически могла работать на чистой системе. Кроме того, она научилась тырить инфу из Firefox, чего первая модификация N0F1L3 так и не осилила. Стилер собирал из браузеров куки, данные автозаполнения форм и пароли, копировал с рабочего стола файлы с расширениями .doc, .docx, .txt и .log. Из популярного FTP-клиента FileZilla он угонял файлы filezilla_recentservers.xmlи filezilla_sitemanager.xml. Также трой пытался украсть криптокошельки BTC, BCN, DSH, ETH, LTC, XMR, ZEC, после чего распихивал все это богатство по локальным папкам и выгружал на управляющий сервак в виде архива.

N0F1L3 оборудован написанной на PHP админкой, в которой можно посмотреть статистику трояна и его логи. Автор не просто продавал стилер, а еще и предлагал анонимусам другие связанные с ним коммерческие услуги:

обновления, добавление поддержки других браузеров и решение всевозможных технических проблем. Неудивительно, что вскоре доброжелатели стали активно перепродавать N0F1L3 на множестве популярных и не очень площадок, а после того, как у автора начались проблемы с законом, стилер и вовсе выложили в паблик. Исходники и билды этого трояна различной степени свежести можно отыскать на тематических бордах и сегодня.

Методы обнаружения

Все версии N0F1L3 и его многочисленные модификации отлично палятся антивирусами, но, если ты, юзернейм, принципиально не пользуешься таковыми, выявить присутствие стилера в системе совсем не сложно. Более ранняя модификация троя сохраняет украденное в файлик %LOCALAPPDATA%\f.txt, его наличие точно укажет тебе на факт заражения. N0F1L3v2 создает в %TEMP% папки с говорящими именами Browsers, Wallets, Files и Directory, в первой обычно лежат файлы с вытащенной из браузеров инфой — Passwords.txt, Cookie.txt, CC.txt и Autofill.txt. Прятаться в системе N0F1L3 не умеет, так что спалить его — дело техники.

Kratos

Еще один «стилак-форте» того же самого автора, названный не то в честь титана из греческой мифологии, не то в честь героя игрушки God of War, что более вероятно. Трой был практически полностью переписан на С++, правда значительная часть функций в его коде начинается с антиотладочной вставки на ассемблере, проверяющей состояние поля BeingDebugged в структуре PEB. Эта структура создается в памяти процесса при его запуске и содержит информацию об окружении, загруженных модулях, а также прочие полезные данные. По смещению byte ptr [rax+2] в этой структуре находится флаг, позволяющий определить, что процесс трояна запущен под дебаггером, и завершить его.

Сам такой

В дополнение к уже реализованным у его предшественников функциям Kratos умеет делать скриншоты (картинка сохраняется в %TEMP% под именем screenshot.bmp) и копировать файлы из папки клиента Telegram %AppData%\Telegram Desktop\tdata. Кроме этого, стилер обращается к реестру в поисках ветви [HKCU\Software\Valve\Steam]. Обнаружив ее, по содержимому ключа SteamPath он определяет место установки клиента Steam, а затем тырит оттуда файлы config\config.vdf, config\loginusers.vdf и config\SteamAppData.vdf. Все украденное Kratos упаковывает в архив и шлет на управляющий сервер POST-запросом.

Kratos использует админку, в целом аналогичную N0F1L3 (разве что дефолтная фоновая картинка не такая няшная). Сам разработчик продавал свое творение за 5000 рублей, но на всем известных площадках быстро отыскались анонимусы, готовые уступить билды за 1500 и даже чуть дешевле — за лайк, симпу, отзыв или плюсик в репу. А после деанона автора и последовавших за этим печальных событий стилер появился в паблике и вовсе бесплатно. В результате Kratos расползся по этим вашим интернетам, как тараканы по студенческой общаге, периодически вылезая из укромных щелей то там, то тут. Дуст оказался неэффективен, такое можно выжечь только напалмом.

Методы обнаружения

Антивирусы вычисляют этого трояна на раз-два. Определить присутствие «Кратоса» в системе можно по наличию в %TEMP% тех же самых папок, что и у N0F1L3, разве что к ним добавились директории Telegram и Steam с вполне очевидным содержимым.

AZORult

Так называется широко известный в узких кругах коммерческий стилер, обладающий впечатляющим набором функциональных возможностей. Трой умеет красть сохраненные пароли, данные форм и кукисы из 33 различных браузеров, названия доброй половины которых я впервые увидел в рекламном описании этого самого стилера. В админке трояна имеется специальный конвертер, позволяющий просматривать содержимое файлов cookies в формате JSON.

Админка AZORult

он насчитывает 38 наименований (примерно половина из которых лично мне тоже ни о чем не говорит).

Среди возможностей стилера не только банальности вроде создания скриншотов — он еще знает, как искать на зараженной машине файлы по имени, размеру или маске с рекурсивным обходом вложенных директорий, в состоянии собирать информацию о программном окружении и аппаратной конфигурации (включая геолокацию, список установленных приложений и работающих процессов), а также скачивать и запускать с управляющего сервера заданный файл. Трой имеет функцию автоматического самоудаления после отправки отчета, если она включена в админке, и способен работать с серверами, если они используют .bit-домен. Исполняемый файл в несжатом виде занимает порядка 110 Кбайт, а под упаковщиком легко сокращается до 40. Такой вот комбайн по цене 100 долларов.

Так продают AZORult

Методы обнаружения

Под капотом у AZORult можно обнаружить много интересного. Имя управляющего сервера хранится в теле стилера в зашифрованном виде, для шифрования используется Base64 с произвольным словарем и RC4, ключ которого автор также захардкодил. Для соединения с сервером AZORult использует сокеты, при этом отправляемые на сервак данные и получаемые ответы поксорены. Архитектурно стилер состоит из нескольких функциональных модулей, которые включаются согласно полученному из админки конфигу.

Поскольку на просторах интернета широко распространены билдеры для AZORult, да и перепаковывают его с завидной регулярностью, антивирусы палят далеко не все его образцы. Однако у трояна есть один характерный признак:

скачанные и необходимые для работы библиотеки он хранит в папке %appdata%\1Mo\, факт создания которой можно считать одним из верных признаков заражения.