Рассмотрим способы, которыми пользуются спецслужбы и полицейские, чтобы взломать iPhone, и способы, при помощи которых извлекаются твои данные; попробуем от них защититься и сразу же оценить стойкость такой защиты. Основная тема статьи — как уберечь данные, если пароль блокировки твоего iPhone стал известен злоумышленнику.

IOS достаточно безопасна.

iOS 13.2.3 в качестве официального релиза, можно похвалить образцовую реализацию шифрования данных и отличную защиту криптографического ключа (он вычисляется динамически в процессе загрузки на основе пароля блокировки, а во время работы надежно защищен сопроцессором Secure Enclave). Также похвалю дополнительный уровень защиты связки ключей keychain, в которой хранятся все пароли к учетным записям Safari, маркеры аутентификации и криптографические ключи.

Если ты установил пароль блокировки, состоящий из шести цифр, или еще более стойкий буквенно-цифровой пароль, расшифровать что бы то ни было с выключенного телефона окажется невозможно, даже если будет извлечена микросхема памяти.

Резервные копии:

еще безопаснее

Система резервного копирования iOS достойна всяческого подражания. Именно она, а не стеклянные корпуса или вырез в экране, в котором все равно не будет модуля объемного сканирования лица. Шифрование локальных резервных копий в iOS 10.2 и более новых настолько стойкое, что даже топовый акселератор Nvidia GTX 1080 демонстрирует скорость перебора не выше сотни паролей в секунду. Таким образом, несложный пароль всего из семи знаков (это среднее по больнице) загрузит единственный компьютер на ближайшее тысячелетие. Вплоть до выхода iOS 11 можно было назначить на резервную копию длинный случайный пароль, который обеспечил бы работой все компьютеры мира до скончания веков.

…но это не имеет значения

С такой безопасной iOS и такими безопасными резервными копиями о чем еще можно говорить? Достаточно отнести денежки в ближайший Apple Store, не забыть про шестизначный пароль блокировки и наслаждаться безопасностью, так?

Как показывает практика, целую бочку меда можно испортить всего одной ложкой дегтя. И эта ложка здесь — тот самый код блокировки.

Тебе не кажется, что как-то многовато всего нехорошего можно сделать в iOS 11 (и в iOS 12 бета, проверено), просто узнав пароль блокировки телефона? К примеру, если тебе в руки попадет телефон с Android и будет известен код блокировки, просто так сменить пароль от учетной записи Google ты не сможешь. Хотя… если ты просмотришь пароли в Chrome (Chrome → Settings → Passwords), там и пароль от учетки Google может оказаться. Да и отвязать телефон от FRP (Factory Reset Protection) все-таки можно, так что о том, чей подход более безопасен, можно поспорить.

Тем не менее возвращаться к испытанной многослойной защите в Apple не собираются. Вместо этого компания прилагает все возможные усилия для защиты того единственного, что осталось:

пароля блокировки. Насколько успешно это выходит? Пока что не очень.

Для всех устройств iPhone и iPad существует как минимум два работающих независимых решения, позволяющих взломать код блокировки методом перебора. Эти решения — Cellebrite и GrayKey — доступны исключительно полиции и спецслужбам, но однажды найденная уязвимость рано или поздно окажется в руках не столь чистоплотных.

О решениях двух компаний официально известно мало. Неофициально же ситуация довольно интересна. Так, GrayKey прекрасно отрабатывает на всех устройствах под управлением iOS 11.3.1 и более ранних версий, при условии, что взламываемый телефон был хотя бы раз разблокирован после включения или перезагрузки. В таких случаях перебор идет очень быстро, и код блокировки из четырех цифр будет взломан в течение максимум одной недели. Значит ли это, что код блокировки, состоящий из шести цифр, будет взломан максимум через сто недель? Нет, не значит:

из-за аппаратных ограничений с такой скоростью можно перебрать только 300 тысяч комбинаций из 10 миллионов. После этого перебор будет доступен лишь в «медленном» режиме.

«Медленный» режим перебора позволяет делать попытки с интервалом в десять минут. Именно с такой скоростью решение компании Grayshift будет перебирать пароли на устройствах, которые были выключены или перезагружены (и ни разу после этого не разблокированы). Более того, начиная с iOS 11.4 «медленный» режим перебора — единственное, что доступно и для ранее разблокированных устройств. Больше двух месяцев на взлом пароля из четырех цифр и почти девятнадцать лет для полного перебора пространства паролей из шести цифр вроде бы вполне удовлетворительные показатели.

Но не с точки зрения Apple.

USB Restricted Mode

Казалось бы, код блокировки из шести цифр уже достаточная гарантия безопасности данных. Девятнадцать лет на полный перебор пространства паролей — это немало. Однако и компании, пытающиеся взломать iOS, не сидят сложа руки. И если сегодня им доступен лишь медленный перебор, то нет никакой гарантии, что завтра они не сделают то же самое, но в разы быстрее. Отчаявшись защитить свои устройства от эксплуатируемых Cellebrite и Grayshift уязвимостей, в Apple решились на отчаянный шаг, вызвавший бурную неоднозначную реакцию со стороны как журналистов, так и правоохранительных органов.

О новом режиме USB Restricted Mode, который то появлялся, то исчезал, то снова появлялся в бета-версиях iOS, на сегодняшний день не написал лишь ленивый. В двух словах:

режим USB Restricted Mode полностью отключает любой обмен данными через встроенный в устройство порт Lightning. Единственное, что остается доступным, — зарядка; с точки зрения компьютера, к которому будет подключен iPhone с активировавшимся режимом USB Restricted Mode, устройство ничем не будет отличаться от, к примеру, внешнего аккумулятора.

Активируется этот режим так:

Телефон теперь потребуется разблокировать

В текущей реализации режим USB Restricted Mode появился в iOS далеко не сразу. Если в бета-версиях iOS 11.3 этот режим активировался спустя семь дней с момента последней разблокировки устройства, то в iOS 11.4.1 beta (а также в первой тестовой сборке iOS 12) USB-порт отключается спустя всего час. Таким образом, если ты не разблокировал телефон в течение часа (и не подключал его к доверенному устройству), решение Cellebrite или GrayKey для взлома пароля не сможет работать:

оно попросту не увидит телефон.

Режим USB Restricted Mode достаточно надежен:

телефон по-прежнему откажется общаться с компьютером, даже если его перезагрузить. Если перевести iPhone в режим Recovery или DFU, он становится доступен с компьютера, но перебор паролей в этих режимах невозможен. Мы пытались «восстановить» телефон, залив на него свежую прошивку, — но даже это не помогло отключить USB Restricted Mode после перезагрузки в систему.

Итак, Apple пытается защитить твой пароль от взлома. Но что, если злоумышленник подсмотрел пароль блокировки или вынудил тебя его сообщить? Даже тогда положение далеко от безвыходного.

IOS достаточно безопасна.

iOS 13.2.3 в качестве официального релиза, можно похвалить образцовую реализацию шифрования данных и отличную защиту криптографического ключа (он вычисляется динамически в процессе загрузки на основе пароля блокировки, а во время работы надежно защищен сопроцессором Secure Enclave). Также похвалю дополнительный уровень защиты связки ключей keychain, в которой хранятся все пароли к учетным записям Safari, маркеры аутентификации и криптографические ключи.

Если ты установил пароль блокировки, состоящий из шести цифр, или еще более стойкий буквенно-цифровой пароль, расшифровать что бы то ни было с выключенного телефона окажется невозможно, даже если будет извлечена микросхема памяти.

Резервные копии:

еще безопаснее

Система резервного копирования iOS достойна всяческого подражания. Именно она, а не стеклянные корпуса или вырез в экране, в котором все равно не будет модуля объемного сканирования лица. Шифрование локальных резервных копий в iOS 10.2 и более новых настолько стойкое, что даже топовый акселератор Nvidia GTX 1080 демонстрирует скорость перебора не выше сотни паролей в секунду. Таким образом, несложный пароль всего из семи знаков (это среднее по больнице) загрузит единственный компьютер на ближайшее тысячелетие. Вплоть до выхода iOS 11 можно было назначить на резервную копию длинный случайный пароль, который обеспечил бы работой все компьютеры мира до скончания веков.

…но это не имеет значения

С такой безопасной iOS и такими безопасными резервными копиями о чем еще можно говорить? Достаточно отнести денежки в ближайший Apple Store, не забыть про шестизначный пароль блокировки и наслаждаться безопасностью, так?

Как показывает практика, целую бочку меда можно испортить всего одной ложкой дегтя. И эта ложка здесь — тот самый код блокировки.

- отключить Find my iPhone и блокировку Activation Lock;

- включить двухфакторную аутентификацию, если она не была включена;

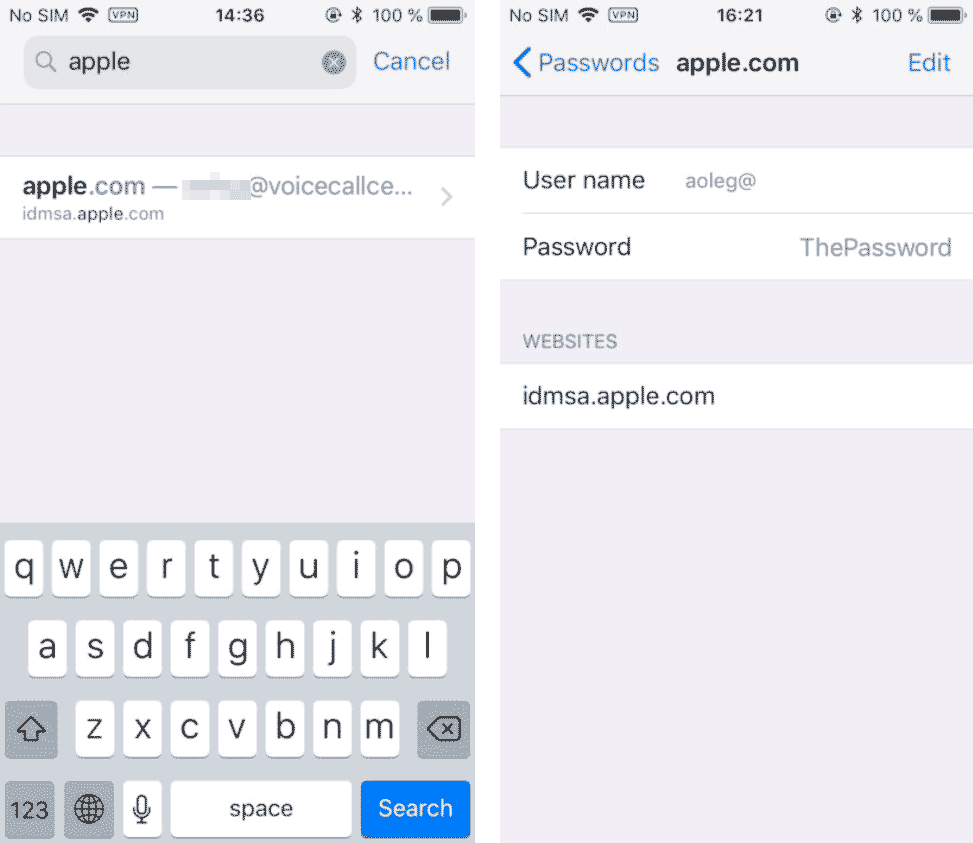

- сменить пароль от Apple ID / iCloud; с этим паролем получить доступ к облачным резервным копиям, синхронизированным данным и паролям из облачной связки ключей iCloud Keychain, причем со всех устройств, привязанных к данной учетной записи;

- скачать фотографии из iCloud Photo Library (вспомнили Celebgate);

- заблокировать или удалить данные с других устройств, привязанных к данному Apple ID;

- сбросить пароль на локальную резервную копию, подключить телефон к компьютеру и извлечь все данные;

- извлечь все пароли из связки ключей или просмотреть их на самом устройстве.

Тебе не кажется, что как-то многовато всего нехорошего можно сделать в iOS 11 (и в iOS 12 бета, проверено), просто узнав пароль блокировки телефона? К примеру, если тебе в руки попадет телефон с Android и будет известен код блокировки, просто так сменить пароль от учетной записи Google ты не сможешь. Хотя… если ты просмотришь пароли в Chrome (Chrome → Settings → Passwords), там и пароль от учетки Google может оказаться. Да и отвязать телефон от FRP (Factory Reset Protection) все-таки можно, так что о том, чей подход более безопасен, можно поспорить.

Тем не менее возвращаться к испытанной многослойной защите в Apple не собираются. Вместо этого компания прилагает все возможные усилия для защиты того единственного, что осталось:

пароля блокировки. Насколько успешно это выходит? Пока что не очень.

Для всех устройств iPhone и iPad существует как минимум два работающих независимых решения, позволяющих взломать код блокировки методом перебора. Эти решения — Cellebrite и GrayKey — доступны исключительно полиции и спецслужбам, но однажды найденная уязвимость рано или поздно окажется в руках не столь чистоплотных.

О решениях двух компаний официально известно мало. Неофициально же ситуация довольно интересна. Так, GrayKey прекрасно отрабатывает на всех устройствах под управлением iOS 11.3.1 и более ранних версий, при условии, что взламываемый телефон был хотя бы раз разблокирован после включения или перезагрузки. В таких случаях перебор идет очень быстро, и код блокировки из четырех цифр будет взломан в течение максимум одной недели. Значит ли это, что код блокировки, состоящий из шести цифр, будет взломан максимум через сто недель? Нет, не значит:

из-за аппаратных ограничений с такой скоростью можно перебрать только 300 тысяч комбинаций из 10 миллионов. После этого перебор будет доступен лишь в «медленном» режиме.

«Медленный» режим перебора позволяет делать попытки с интервалом в десять минут. Именно с такой скоростью решение компании Grayshift будет перебирать пароли на устройствах, которые были выключены или перезагружены (и ни разу после этого не разблокированы). Более того, начиная с iOS 11.4 «медленный» режим перебора — единственное, что доступно и для ранее разблокированных устройств. Больше двух месяцев на взлом пароля из четырех цифр и почти девятнадцать лет для полного перебора пространства паролей из шести цифр вроде бы вполне удовлетворительные показатели.

Но не с точки зрения Apple.

USB Restricted Mode

Казалось бы, код блокировки из шести цифр уже достаточная гарантия безопасности данных. Девятнадцать лет на полный перебор пространства паролей — это немало. Однако и компании, пытающиеся взломать iOS, не сидят сложа руки. И если сегодня им доступен лишь медленный перебор, то нет никакой гарантии, что завтра они не сделают то же самое, но в разы быстрее. Отчаявшись защитить свои устройства от эксплуатируемых Cellebrite и Grayshift уязвимостей, в Apple решились на отчаянный шаг, вызвавший бурную неоднозначную реакцию со стороны как журналистов, так и правоохранительных органов.

О новом режиме USB Restricted Mode, который то появлялся, то исчезал, то снова появлялся в бета-версиях iOS, на сегодняшний день не написал лишь ленивый. В двух словах:

режим USB Restricted Mode полностью отключает любой обмен данными через встроенный в устройство порт Lightning. Единственное, что остается доступным, — зарядка; с точки зрения компьютера, к которому будет подключен iPhone с активировавшимся режимом USB Restricted Mode, устройство ничем не будет отличаться от, к примеру, внешнего аккумулятора.

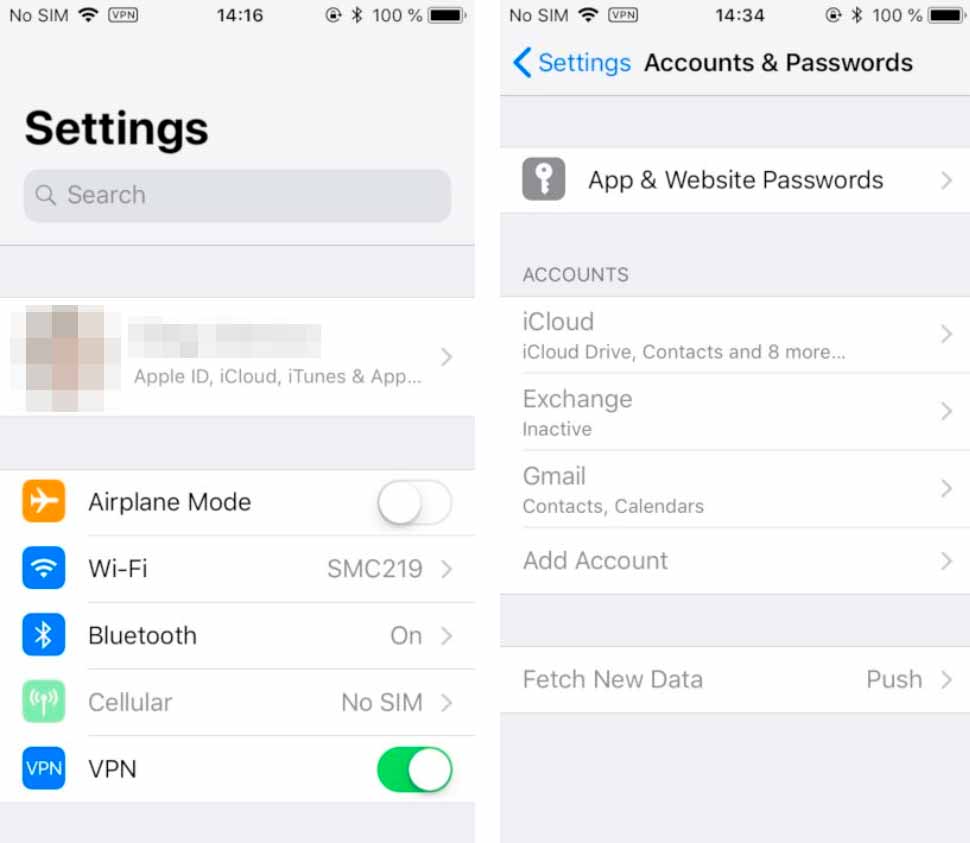

Активируется этот режим так:

Не перепутайте! Режим USB Restricted Mode активируется при «выключенном» положении переключателя USB Accessories

Компьютер при этом не видит ничего: недоступна даже базовая информация об устройстве (такая как модель, серийный номер и версия iOS). Само же устройство покажет вот такое всплывающее уведомление:

Телефон теперь потребуется разблокировать

В текущей реализации режим USB Restricted Mode появился в iOS далеко не сразу. Если в бета-версиях iOS 11.3 этот режим активировался спустя семь дней с момента последней разблокировки устройства, то в iOS 11.4.1 beta (а также в первой тестовой сборке iOS 12) USB-порт отключается спустя всего час. Таким образом, если ты не разблокировал телефон в течение часа (и не подключал его к доверенному устройству), решение Cellebrite или GrayKey для взлома пароля не сможет работать:

оно попросту не увидит телефон.

Режим USB Restricted Mode достаточно надежен:

телефон по-прежнему откажется общаться с компьютером, даже если его перезагрузить. Если перевести iPhone в режим Recovery или DFU, он становится доступен с компьютера, но перебор паролей в этих режимах невозможен. Мы пытались «восстановить» телефон, залив на него свежую прошивку, — но даже это не помогло отключить USB Restricted Mode после перезагрузки в систему.

Итак, Apple пытается защитить твой пароль от взлома. Но что, если злоумышленник подсмотрел пароль блокировки или вынудил тебя его сообщить? Даже тогда положение далеко от безвыходного.